在美国大片中出现的黑客们往往拥有超强能力:比如通过网络制造一起交通瘫痪;随意黑掉一辆跑车,开别人的车飙最帅的路;黑进别人手机蜂窝网,克隆手机节点,想监听谁就监听谁……

这些电影情节皆为虚构吗?并不是。

网络威胁瞬息万变,近日,来自360安全研究院独角兽团队的安全专家李均就在DefCamp上进行了题为《全方位防护——从硅到云的安全》演讲,揭秘了一系列芯片及通信协议的安全问题,分享了全链路安全控制思想,是现场唯一的亚洲面孔。

360安全研究院独角兽团队安全专家李均

DefCamp是中东欧最重要的黑客信息安全大会。每年秋天,全球约2000位网络安全研究员们都会齐聚一堂,围绕基础设施安全、GDPR、网络战、勒索软件、恶意软件、社会工程等主题探讨,分享最前沿的安全研究及技术。值得一提的是DefCamp主办方曾受360邀请参加互联网安全大会ISC,体现了ISC的国际影响力。

芯片攻击隐患大 防护需要“软硬”兼施

2018年,英特尔CPU的“根本设计缺陷”被曝光,其中的安全漏洞被称为“幽灵”(Spectre)和“熔毁”(Meltdown),该漏洞足以动摇全球云计算基础设施根基,引发了轩然大波。

11 月 14 日,网络安全研究人员公布了两个潜在的严重 CPU 漏洞, 黑客通过这两个漏洞,可以使用定时侧通道攻击来窃取应该安全留在芯片内的加密密钥。这些恢复的密钥可以用来破坏电脑的操作系统,伪造文件上的数字签名,窃取或修改加密信息。这一漏洞波及数十亿台设备密匙、密码和数字证书。

芯片安全就如同一枚硬币,硬币正面是软件安全,反面则是硬件安全。

软件安全由于人的疏失造成,可以通过软件的不断升级来补救,硬件安全问题则很难在后天补救。在物联网应用飞速发展的今天,想要确保物联网的信息安全问题,要从软件和硬件两个方面同时做起。

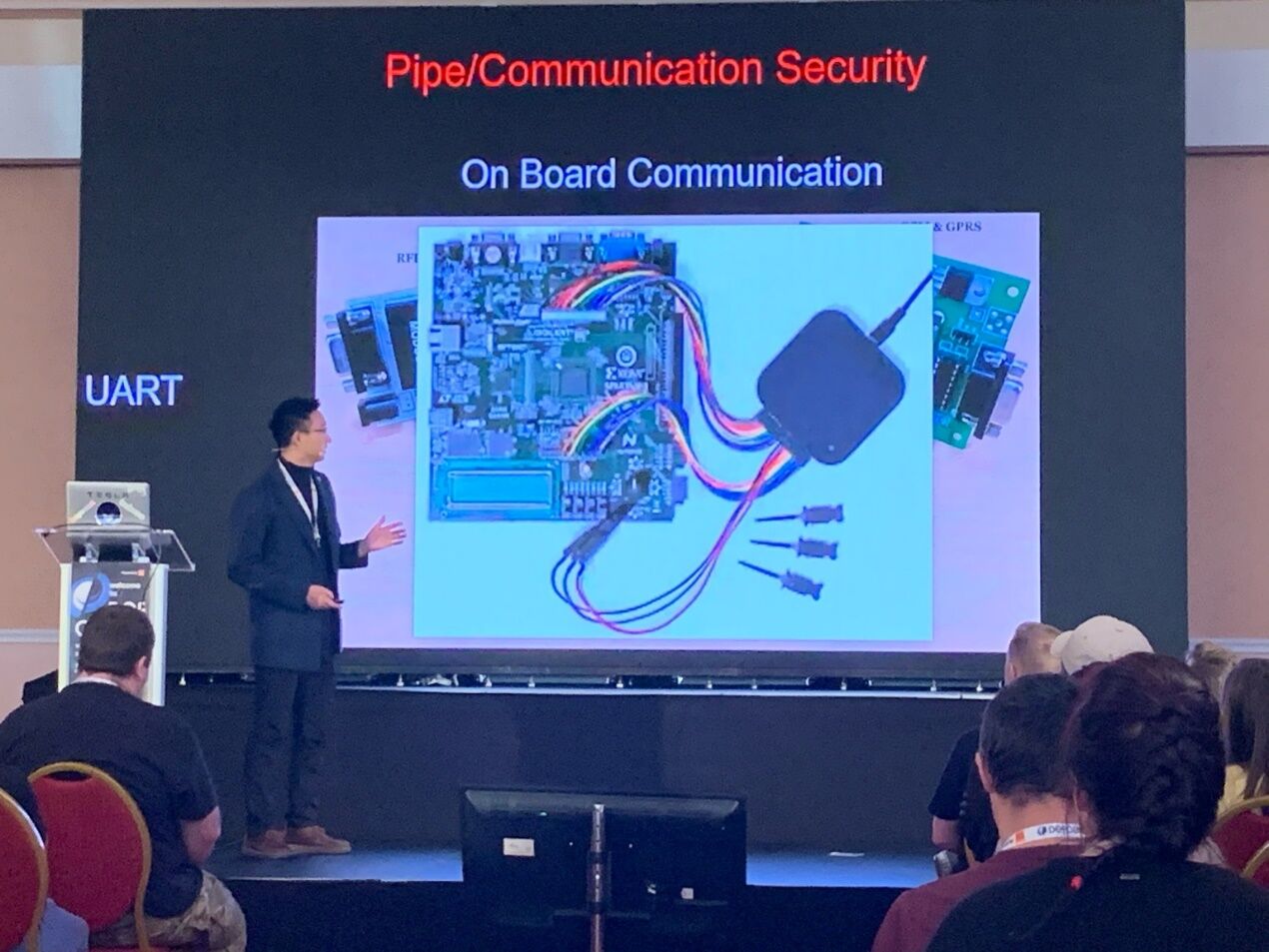

在李均的演讲中,分享了一些针对芯片攻击的方法,例如侧信道分析攻击、错误注入攻击、芯片逆向破解等。在谈到芯片内部各功能模块的攻击时,李均以共享功模块的信息泄漏以及隔离问题为例阐述了SoC可能出现的安全问题;对于电路板上的通信安全问题,他以串口协议举例说明了如何通过主MCU和基带芯片之间的通信数据所泄漏的信息对设备进行攻击。

不知攻焉知防,李均建议产品芯片及固件与专门的硬件安全公司合作,选择安全级别更高的芯片来做产品。

神秘操作 劫持汽车

网络和通信安全风险来源主要从网络和安全设备硬件、软件以及网络通信协议三个方面来识别。其中,网络通信协议带来的风险更多地体现在协议层设计和实现缺陷方面,缺陷一旦被安全研究人员披露,特别是安全通信协议,可能会对安全造成严重影响。

“所有协议在被破坏之前都是安全的。”李均说道,但这些协议是脆弱的。

他在现场分别从芯片内部功能模块、电路板上各个功能元件、设备与设备、设备与云端等不同层次的各种通信协议的安全进行了分析。还特意以常见的流量劫持、篡改攻击手段攻击一辆汽车举例,汽车通过蜂窝网络从服务器接受控制命令,利用其车机的板上模块之间的通信漏洞和芯片漏洞得到控制命令的密钥,然后通过蜂窝流量劫持来控制汽车。

这可能就是电影中黑客们的神秘操作。

“在进行系统设计的时候不能对任何形式的”管道“(即各种通信接口、协议)作出安全的假设,需要在自己可控的部分来保证安全。”李均表示。

5G时代渐进,移动通信不仅为全世界数十亿人提供高速连接,构建新的互联网形态,更将因为其实时、高速和支持多设备并发的特性,成为万物互联的新型关键基础设施。但同样也存在种种安全隐患,隐私泄漏、流量劫持、伪基站等问题长期存在,另外,5G也带来了新的安全挑战。比如,网络切片技术使得网络边界模糊,5G 对用户位置隐私的保护提出更高要求,低时延业务扩大了网络安全的攻击面,5G在促进物联网发展的同时,也会成为黑客攻击的重点目标。

在李均看来,对厂商而言,在开发依赖于5G的应用(IoT、移动应用等)时不要过分依赖于5G本身的安全。